ACPM IT

ACPM IT Tanácsadó Kft.

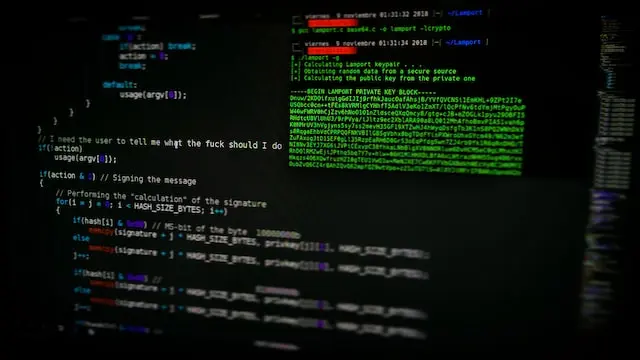

Sérülékenységvizsgálat, etikus hacking

Szeretne megbizonyosodni róla, hogy informatikai rendszerei biztonságosak? Kiberbiztonsági csapatunk etikus hackerei megvizsgálják!

Sérülékenységvizsgálat, etikus hacking

Szeretne megbizonyosodni róla, hogy informatikai rendszerei biztonságosak? Kiberbiztonsági csapatunk etikus hackerei megvizsgálják!

Kinek javasolt a sérülékenység-vizsgálat?

Minden olyan vállalatnak, amely szenzitív adatokat tárol IT rendszereiben, és szeretne megbizonyosodni róla, hogy ezek az adatok biztonságban vannak egy esetleges kibertámadási próbálkozás esetén.

Ezen felül kifejezetten ajánlott szoftverfejlesztő cégek számára is igénybe venni az etikus hacking szolgáltatást, hogy megfelelő, biztonságos szoftvereket tudjanak kiadni a kezeik közül.

Kinek javasolt az etikus hacking szolgáltatás?

Minden olyan vállalatnak, amely szenzitív adatokat tárol IT rendszereiben, és szeretne megbizonyosodni róla, hogy ezek az adatok biztonságban vannak egy esetleges kibertámadási próbálkozás esetén.

Ezen felül kifejezetten ajánlott szoftverfejlesztő cégek számára is igénybe venni az etikus hacking szolgáltatást, hogy megfelelő, biztonságos szoftvereket tudjanak kiadni a kezeik közül.

Etikus hacking szolgáltatásaink

- Külső betörési tesztek

A külső betörési teszt célja, hogy felmérje a hálózat internet felől elérhető pontjain a sérülékenységeket és feltárja az azokból eredő kockázatokat. A vizsgálatokat végezhetjük felhasználói hozzáférés nélkül (blackbox vizsgálat) szimulálva az általános „naiv” támadót, illetve valamilyen szintű hozzáféréssel (greybox vizsgálat: külső beszállító, alkalmazotti hozzáférés) amely rosszindulatú ügyfél vagy külső munkatárs jogosultságát használja.

A vizsgálat során a feltárt sérülékenységek kontrollált kihasználásával megvizsgáljuk a kompromittálható rendszerek, adatbázisok körét.

- Belső betörési tesztek

A vizsgálat a belső rendszerek biztonságának felmérésére irányul, amelynek célja, hogy felmérje a szabályos hozzáféréssel rendelkezők szándékos vagy akaratlan visszaélési lehetőségeit.

A vizsgálatokat végezhetjük csak hálózati hozzáféréssel, felhasználói hozzáférés nélkül (blackbox vizsgálat) vagy felhasználói hozzáférés birtokában (greybox vizsgálat).

- Automata sérülékenység felmérés

Automata eszközökkel végezett hálózati sérülékenység szkennelés, amely a beépített sérülékenység-adatbázisa segítségével felméri a vizsgált hálózatban található sérülékeny kiszolgálókat, szolgáltatásokat. A vizsgálatot végezhetjük magas jogosultsággal, amely mélyebb, pontosabb találatokat eredményez. Az eredményeit manuális eszközökkel ellenőrizzük és csoportosítva összefoglaló jelentésben adjuk át az ügyfelünknek.

A vizsgálat leginkább az operációs rendszerek elmaradt frissítéseit, az elavult szoftvereket deríti fel, az alkalmazások mélyebb elemzését és az egyedi szoftverek hibáit nem deríti fel.

- Alkalmazás tesztek

A specializált vizsgálat web, mobil, vagy vastagkliens alkalmazások biztonsági tesztelését tartalmazza, amelynek során nemzetközi módszartanokat alkalmazó teszteléseket végzünk, hogy felderítsük a konfigurációs és kliens-szerver oldali program hibákat, amelyek veszélyeztetik az adott rendszert. A vizsgálatok során a nemzetközileg elfogadott OWASP módszertanokat követjük amely biztosítja a tesztek lefedettségét a részletesen kidolgozott követelmények alapján.

- Wifi tesztek

Vezeték nélküli hálózatok biztonsági szintjének és azok működtetéséből adódó kockázatok felmérése. A vizsgálat során teszteljük a vállalati és vendég wifi eszközök konfigurációit, biztonsági, kriptográfiai beállításait, az adminisztratív felületeinek elérhetőségét és a kialakított hálózati szegmentáció megfelelősségét.

- Social engineering

A tesztek során az informatikai rendszerek „leggyengébb láncszemét”, a felhasználót célozzuk meg, amelynek során felmérjük, hogy az emberi tényező milyen mértékű kockázatot jelent az ügyfelünk védendő információira, informatikai rendszerére.

A vizsgálatok alapvetően technikai (email) alapú adathalász technikákat használnak, amelyek célja, hogy ellenőrizze az alkalmazottak gyakorlati biztonságtudatosságát.

- Red teaming

A Red Teaming szolgáltatás azzal a céllal jött létre, hogy az ügyfeleink megbizonyosodhassanak védelmi képességeik valós állapotáról. Eltérően a hagyományos betörési és célzott tesztektől a Red Teaming komplex, a vállalat teljes elektronikus, személyes és fizikai biztonsági védelmi vonalait támadja, szimulálva a valós fenyegetettségeket, kiépített védelem hogyan tudna teljesíteni egy támadás során.

Ez a vizsgálat mélyebb és átfogóbb információkkal látja el a megrendelőt, így azonosítani tudja a biztonság erős és gyenge pontjait is. A vizsgálat azon szervezetek számára ajánlott akik már az egyes rendszerkomponenseiket megfelelően felkészítették előzetes célzott vizsgálatokkal, az informatikai rendszerük egésze egységes, megfelelő biztonsági érettségi szinttel rendelkezik

- Hardening vizsgálatok

A vizsgálat felméri egy rendszer kiszolgálóinak operációs rendszer szintű biztonsági konfigurációját, hogy az megfelelő-e a megrendelő által megfogalmazott követelményeknek illetve a nemzetközi ajánlásoknak.

A vizsgálat során privilegizált hozzáféréssel információkat gyűjtünk a kiszolgálókról és annak eredményét értékeljük ki, feleltetjük meg az elvárásoknak. A vizsgálathoz gyártói ajánlásokat, illetve a nemzetközileg használt CIS Benchmark gyűjteményeket használjuk